De afgelopen dagen heeft een nieuwe ransomware op grote schaal computers besmet. Terwijl de meerderheid van de besmette gebruikers zich momenteel in Duitsland bevinden lijkt de aanval zich met ongebreidelde snelheid uit te breiden. Op dit moment is het onduidelijk welke cybercrimineel er verantwoordelijk is voor deze compromissen, maar de werking van de trojan weerspiegelt duidelijk de slechtste praktijken van digitale afpersing. Wat er gebeurt is dat persoonlijke bestanden van slachtoffers worden versleuteld en hun namen worden omgezet in een wartaal reeks van 32 cijfers en tekens, gevolgd door de .locky extensie. Het beoogde besturingssysteem identificeert deze items als LOCKY files die, ongeacht welke software de gebruiker ook probeert, niet kunnen worden geopend.

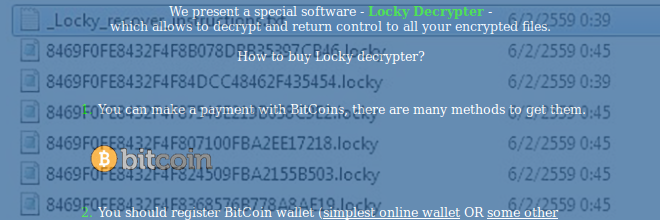

Deze aanval wordt ook gekenmerkt door een aantal andere walgelijke onderscheidende kenmerken die het bestand scheeftrekken. De ransomware verandert de wallpaper op de desktop van de getroffen gebruiker in een waarschuwing, waarvan de tekst wordt herhaald in bestanden met de naam _Locky_recover_instructions.txt. Dit is in meervoud omdat het voornoemde TXT document kan worden gevonden in elke map waarin data van het slachtoffer staan. Deze zijn in wezen betalingsopdrachten voor losgeld, die licht werpen op wat er met de bestanden zal gebeuren en een oplossing geeft over de herstelopties.

In het bijzonder zegt de boodschap:

“!!! Belangrijke informatie !!!! Al je bestanden zijn versleuteld met RSA-2048 en AES-128 cijfers. Het decoderen van je bestanden is alleen mogelijk met een persoonlijke sleutel en een decodeer programma, dat op onze geheime server staat.”

In een notendop betekent dit dat de .locky bestandsextensie virusharnassen asymmetrische cryptografie gebruiken om de inhoud van bestanden te versleutelen en ook gebruikmaakt van symmetrische cipher-bestandsnamen om ze correct te coderen.

Als gevolg daarvan kan het slachtoffer zijn of haar foto’s, documenten en video’s niet openen en zelfs niet bepalen welke ingang voor welk bestand staat op de harde schijf. Op dat moment raden de afpersers een ‘wondermiddel’ aan, waarvan wordt geclaimd dat het alles kan decoderen in ruil voor een vergoeding. Dit heet de Locky Decrypter. Om deze tool te kunnen gebruiken, moet een besmet persoon een Tor gateway opgeven in het bestand _Locky_recover_instructions.txt en 0,5 BTC indienen op een Bitcoin-adres dat vermeld staat op de pagina. Het gebruik van The Onion Router-technologie en de betaling in cryptogeld zijn voorzorgsmaatregelen die de daders nemen om de rechtshandhaving te omzeilen. Helaas zijn de meeste van deze afpersers van plan om op het slechte pad te blijven en blijven ze steeds nieuwe ransomware ontwikkelen.

Het verspreiden van het .locky virus is gebaseerd op een social engineering hoax. Voorafgaand aan de besmetting hebben de meeste mensen een schadelijk e-mailbericht met de titel “ATTN: Factuur J-68522931” (de 8 cijfers kunnen variëren) ontvangen. Deze e-mails lijken op facturen van General Mills, maar zijn dat niet. Het bijgevoegde Microsoft Word-document is het object dat, zodra de nietsvermoedende gebruiker het opent, de ransomware naar binnenhaalt. Exploit kits, die over het algemeen een meer verfijnde wijze van besmetting hebben, zijn op dit moment niet betrokken bij de .locky campagne.

Het is geen goed idee om het losgeld te betalen en het Locky Decrypter-programma aan te kopen. Dit is waar de cybercriminelen op aandringen, maar het is zeker niet in het belang van een betrokken gebruiker. Aangezien deze ransomware de Volume Shadow Copy Service op de PC uitschakelt, is het zinvol om een paar slimme technieken toe te passen om de versleutelde data te herstellen.

Dit is een efficiënte methode om van malware in het algemeen en ransomware bedreigingen in het bijzonder af te komen. Het gebruik van een gerenommeerd beveiligingspakket zorgt in een enkele klik voor een nauwgezette detectie van alle viruscomponenten en een volledige verwijdering daarvan. Wees echter gewaarschuwd dat het verwijderen van deze infectie en het herstellen van je bestanden twee verschillende dingen zijn, maar de noodzaak om de plaag te verwijderen is onbetwistbaar, omdat het ook tijdens het gebruik andere Trojans bevordert.

Er moet gezegd worden dat .locky extentie malware sterke crypto gebruikt om bestanden ontoegankelijk te maken en dat er dus geen wondermiddel is dat alle gecodeerde gegevens in een oogwenk herstelt, behalve natuurlijk als het ondenkbare losgeld wordt ingediend. Er bestaan wel technieken die je kunnen helpen bij het terugvinden van belangrijke bestanden – leer welke dat zijn.

Automatische bestandsherstel software

Het is interessant om te weten dat de infectie de originele bestanden in een niet-versleutelde vorm uitwist. Het zijn de kopieën die de ransomware crypto ondergaan. Dus tools zoals Data Recovery Pro kunnen de verwijderde objecten, zelfs als ze al verwijderd zijn, op een veilige manier herstellen. Deze tijdelijke oplossing is zeker de moeite waard want het bleek redelijk effectief te zijn.

Gebruik Schaduwkopieën Van Volumes

Deze aanpak is gebaseerd op de originele Windows back-up bestanden van de computer, die wordt uitgevoerd op elk herstelpunt. Er is een belangrijke voorwaarde voor deze methode: het werkt alleesn als de Systeemherstel functie al voor het virus was geschakeld. Ook als er na het meest recente herstelpunt wijzigingen zijn aangebracht in een bestand, zullen deze niet worden weergegeven in de herstelde versie van het bestand.

Het Windows-besturingssysteem biedt een ingebouwde mogelijkheid van het herstellen van eerdere versies van bestanden. Het kan ook worden toegepast op mappen. Klik met de rechtermuisknop op een bestand of map, selecteer Eigenschappen en druk op de tab met de naam Vorige versies. Binnen de versies omgeving vind je de lijst van back-up kopieën van de bestanden/mappen, met de bijbehorende tijd en datum indicatie. Selecteer het laatste item en klik op Kopiëren als je wenst om het object te herstellen naar een nieuwe locatie die je kunt opgeven. Als je op de Terugzetten knop drukt zal het item worden hersteld naar de oorspronkelijke locatie.

Deze workflow herstelt eerdere versies van bestanden en mappen in een automatische modus in plaats van met de hand. Om dit te doen moet je de Shadow Explorer applicatie downloaden en installeren. Nadat je dit hebt uitgevoerd, selecteer je de naam van het station en de datum dat de bestand versies zijn gemaakt. Klik met de rechtermuisknop op de map of het bestand dat je nodig hebt en selecteer de Export-optie. Specificeer dan gewoon de locatie waarnaar de gegevens moeten worden hersteld.

Backups

Van alle opties die niet-losgeld verwant zijn, is dit de meest optimale. In het geval je een back-up van je gegevens op een externe server had voordat de ransomware je PC besmette, is het herstellen van de bestanden, die zijn versleuteld door deze ransomware, zo simpel als het inloggen op de betreffende interface. Selecteer de juiste bestanden en gebruik de herstel transactie functie juist. Voordat je dat doet, moet je echter de ransomware wel van je computer verwijderen.

In het geval je ervoor gekozen hebt om gebruik te maken van de handmatige opschoningstechniek, kunnen sommige restanten van de ransomware versluierd zijn achtergebleven in het besturingssysteem of in de registeringangen. Om ervoor te zorgen dat er geen schadelijke componenten van de bedreiging achterblijven, moet je je computer scannen met een betrouwbaar malware beveiligingspakket.