Ondanks de onmogelijkheid om het encryptie-algoritme van ransomware Crypt0L0cker te omzeilen, hoeven de geinfecteerde gebruikers niet per se te betalen.

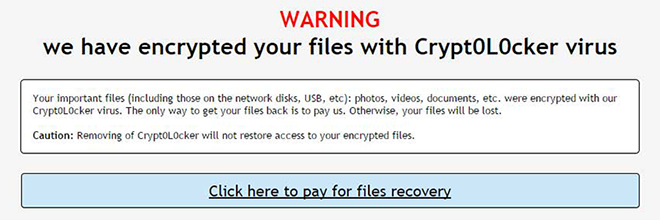

Computercriminaliteit heeft een ingrijpende beweging gemaakt naar het conceptuele framework waarbij eindgebruikers verplicht zijn om diensten te kopen van black hat verkopers op dit gebied. Bestandsencryptiemalware is wat deze drastische verandering demonstreert, waarbij de slachtoffers letterlijk worden aangespoord om geld te versturen zodat ze weer toegang kunnen krijgen tot dingen die in de eerste plaats al van hen waren. Het richt zich op de bestanden van gebruikers, waarbij dit soort gegevens worden behandeld als laaghangend fruit in ziekmakende cybercriminaliteiten met afpersing. De naam van een dergelijk programma, Crypt0L0cker, weerspiegelt het effect gebaseerd op het vervormen van de cijfers 1 en 0 op de besmette harde schijf. Gezien de technische functie en een aantal unieke infrastructuurmarkeerders wordt er gedacht dat deze infectie een afstammeling is van het virus CryptoLocker dat maanden geleden verdween uit het decor van schadelijke software.

Meestal eindigt Crypt0L0cker niet op een Windows-machine, tenzij de gebruiker onbedoeld een handeling uitvoert die de slechte routine aanspoort. De verantwoordelijke oplichters hebben op grote schaal phishing-campagnes uitgevoerd, waarbij e-mails zijn verzonden die vermomd zijn als juridische kennisgevingen, traceercodes, CVs, salarisstroken enzovoorts. Het gevaar houdt zich schuil in de bijlagen van deze berichten, welke eruit kunnen zien als PDF-documenten of ZIP-archieven. Zodra de gebruiker op dit bestand klikt, wordt de ransomware in het systeem geplaatst en downloadt het automatisch de onderdelen die het nodig heft om de afpersing uit te voeren. Tijdens het scannen van de harde schijf, verbonden schijven en verwijderbare hardware, wat het Trojaanse paard aan het begin van de aanval doet, detecteert het alle bestanden die het meest waarschijnlijk belangrijk zijn voor de gebruiker. Wat interessant is, is dat Crypt0L0cker een bestandsuitsluitingenljst heeft, in tegenstelling tot de meeste vormen van ransomware. Daarom slaat het bestanden over die vereist zijn voor de normale werking van het besturingssysteem.

Ondertussen worden de “juiste” bestande versleuteld met assymetrische algoritmes, waarbij de privésleutel noodzakelijk is voor het decoderen, samen met de gekoppelde openbare sleutel. Omdat het eerstgenoemde niet op de pc wordt opgeslagen, is het in feite het belangrijkste object van manipulatie. Om erbij te kunnen, moet de gebruiker 2,2 Bitcoin betalen. De respectievelijke mappen worden allemaal opgegeven in het bestand genaamd DECRYPT_INSTRUCTIONS, welke beschikbaar is in HTML- en TXT-formaat. Door een system.pif-bestand toe te voegen aan de opstartinstellingen, wordt dit document automatisch geopend nadat de computer is opgestart. Alle communicatie met de schadelijke C2-server verloopt via The Onion Router, dus het is moeilijk voor de rechtshandhaving om het verkeer bij te houden. De geinfecteerde mensen worden ook onder druk gezet met een deadline om het geld te betalen, binnen 96 uur, anders zal het bedrag worden verhoogd.

Indien je ooit bent aangevallen door deze kwaadaardige malware, moet je er zeker van zijn om wat pogingen te wagen om de bestanden te herstellen voordat je je overgeeft aan hetgeen de criminelen willen hebben. Lees hierom het gedeelte hieronder en probeer de genoemde stappen.

Dankzij een actuele database met malware-handtekeningen en intelligent gedragsdetectie, de aanbevolen software kan snel de infectie lokaliseren, uitroeien en alle schadelijke veranderingen ongedaan maken. Dus ga je gang en probeer het volgende:

Het kraken van de crypto die wordt gebruikt door deze losgeld-Trojan is meer een wetenschappelijk fictief iets dan een haalbare mogelijkheid voor de massa. Dit is de reden waarom probleemoplossing in hachelijke situaties zoals deze een kwestie van twee soorten van aanpak is: een is het betalen van het losgeld, wat voor vele slachtoffers niet de juiste oplossing is; en het andere is om instrumenten in te zetten die gebruik maken van de mogelijke zwakheden van de ransomware. Als jouw keuze het laatste is, moet je het advies hieronder proberen.

Een backup biedt de uitkomst

Niet alleen ben je een gelukkig persoon in het geval je je meest belangrijke bestanden opslaat op een backup-schijf, maar je bent ook een slim en beleidvol persoon. Deze activiteit hoeft vandaag de dag niet eens veel middelen te kosten – sterker nog, sommige aanbieders van online diensten bieden voldoende ruimte van Cloudopslag gratis aan zodat elke klant gemakkelijk hun kritische gegevens kunnen uploaden zonder een cent te betalen. Na het verwijderd hebben van Crypt0L0cker hoef je daarna alleen nog maar je spullen te downloaden van de server op afstand of ze te verplaatsen van een externe harde schijf als dat het geval is.

Herstel vorige versie van versleutelde gegevens

Een positieve uitkomst van het gebruik van deze techniek is afhankelijk van of de ransomware wel of niet de bestanden van de Schaduwvolumekopien op je pc heeft verwijderd. Dit is een Windows-functie die automatisch backups met gegevens maakt en bewaart op je harde schijf, zo lang Systeemherstel is ingeschakeld. De cryptoware in kwestie is geprogrammeerd om de service Schaduwvolumekopien (VSS) uit te schakelen, maar in enkele gevallen lijkt dit te mislukken. Het bekijken van je opties omtrent deze omzeiling is te doen op twee manieren: door middel van het menu Eigenschappen van elk bestand of met behulp van de geweldige opensourcesoftware genaamd Shadow Explorer. We raden de software-manier aan omdat het automatisch is en zodoende sneller en makkelijker. Installeer gewoon de app en gebruik de intuitieve bediening om vorige versies van de versleutelde objecten te herstellen.

Datahersteltoolkit is de redding

Sommige varianten van ransomware staan bekend om het verwijderen van de oorspronkelijke bestanden nadat de versleutelingsroutine is voltooid. Hoe gevaarlijk deze activiteit ook lijkt, het kan in je voordeel spelen. Er zijn applicaties ontworpen om de informatie die is vernietigd door slecht functionerende hardware of door per ongeluk verwijderen te herstellen. Het hulpmiddel genaamd Data Recovery Pro van ParetoLogic bevat dit soort mogelijkheid, waardoor het kan worden toegepast in geval van een losgeldaanval om minstens de belangrijkste bestanden terug te krijgen. Dus download een installeer het programma, voer een scan uit en laat het zijn werk doen.

Post-factum beoordeling van het nauwkeurigheidscomponent in malwareverwijderscenario’s is een geweldige gewoonte die de terugkeer van schadelijke codes of kopiëren van zijn onbewaakt fracties voorkomt. Zorg ervoor dat je goed zit door aanvullende veiligheidscontroles uit te voeren.