Er is een schare van details en banden die kunnen worden afgeleid alleen al van de naam van de laatste crypto-infectie genaamd “Cerber2”. De symptomen van een aanval door deze nieuwe ransomwarebedreiging omvatten onder andere een warboel van gecodeerde – en daardoor ontoegankelijke – .cerber2-bestanden verspreid over de geïnfecteerde computer, evenals een beangstigend waarschuwingsbericht dat vraagt om Bitcoins. Deze gids ontleedt de plaag, geeft de verbindingen weer met de voorloper en biedt verzachtend advies.

De veerkracht van de ransomware-infrastructuur varieert van voorbeeld tot voorbeeld, waarbij er geen sprake is van een “gemiddelde”. Terwijl sommige Trojaanse paarden geen C2-servers gebruiken om de uitwisseling van privé-cryptosleutels uit te voeren, doen anderen dit wel. Ook zijn er varianten die alleen per e-mail interactie vereisen met het slachtoffer, terwijl anderen het allemaal geautomatiseerd doen verlopen door middel van een speciaal ontworpen webinterface. De ene in kwestie, genaamd Cerber2, verkiest de meest technisch geavanceerde route. Hij leende het meeste van zijn high-profile-karakteristieken van de voorganger genaamd Cerber, inclusief de namen van losgeldberichten en de encryptiestandaard. Echter, deze kwaadaardige eigenschappen zijn verbeterd, plus er zijn nieuwe die uniek zijn voor dit ras.

Dit gewraakte programma kan op meerdere manieren terechtkomen op Windows-computers. De meest voorkomende techniek omvat phishing, waarbij een gebruiker een e-mail met booby-trap ontvangt; deze bevat een schadelijke bijlage vermomd als een factuur, belastingdocument, UPS-traceercode of iets dergelijks. In dit scenario is preventie het niet-openen van dubieuze ZIP- of Docm (Microsoft Office-document met macro’s) e-mailbijlagen. De andere vector van propagatie is gebaseerd op het fenomeen van exploit kits. Onder deze omstandigheden is het enige dat echt kan helpen en een infectie kan dwarsbomen gepatchte software op de machine, anders zal het losgeld-Trojaanse-paard ongemerkt worden ingezet wanneer een gehackte website wordt bezocht.

Heel voorspelbaar voor deze familie; Cerber2 vindt en versleutelt de meeste bestanden die staan opgeslagen op lokale schijven, netwerkschijven en verwijderbare apparaten. De uitzonderingen zijn onder andere extra elementen die het besturingssysteem soepel laten verlopen. Persoonlijke bestanden ondergaan een jammerlijke versluiering met een algo genaamd de Advanced Encryption Standard, ofwel AES. In tegenstelling tot het gebruik van 16-byte-versleuteling door de vorige editie van Cerber, de nieuwe belichaming genereert 32-byte-versleuteling. Dit maakt het herstellen van je gegevens natuurlijk nog moeilijker. Het formaat van de versleutelde bestanden verandert ook – de infectie vervangt oorspronkelijke bestandsnamen met 10 hexadecimale tekens plus de .cerber2-extensie. De voorloper deed dit niet.

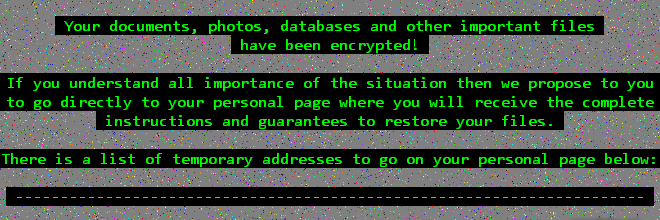

Zodra de ransomware klaar is met het versleutelen, begint het te communiceren met het slachtoffer over de oplossingen. Te dien einde creëert het een aantal nieuwe vermeldingen in elke map met de versleutelde bestanden, namelijk # DECRYPT MY FILES #.html, # DECRYPT MY FILES #.txt, en # DECRYPT MY FILES #.vbs. Overigens, de laatste is verantwoordelijk voor het afspelen van een audio-waarschuwing op de achtergrond waarin wordt gezegd “Your documents, photos, databases and other important files have been encrypted.” Om het allemaal af te maken verandert Cerber2 de desktop-wallpaper en toont het haar eisen ook op een dergelijke schaamteloze manier.

De werkwijze van herstel dat wordt opgelegd door het virus omvat een TOR-pagina waarnaar de geïnfecteerde gebruiker wordt doorverwezen. Getiteld “Cerber Decryptor”, deze pagina toont duidelijk de eisen van de cybercriminelen: de persoon moet ongeveer 1.5 BTC versturen naar een bepaalde Bitcoin wallet gedurende 5 dagen, anders wordt het losgeld verdubbeld. De ransomware Cerber versie 2 is helaas te sterk om te kraken, wat niet veel ruimte beschikbaar laat om te manouvreren. Sommige van de hersteltactieken van de applicatie worden hieronder behandeld, alhoewel er geen zekerheid is dat zij succesvol zullen zijn. Het kan echter geen kwaad om te proberen.

Het uitroeien van deze ransomware kan effectief worden bereikt door middel van betrouware beveiligingssoftware. Door je aan het automatische opschoonproces te houden zorg je ervoor dat alle onderdelen van de besmetting grondig van je systeem worden gehaald.

Mogelijkheid 1: Gebruik bestandherstelsoftware

Het is belangrijk om te weten dat Locky Virus kopieën maakt van je bestanden en deze versleutelt. Ondertussen worden de originele bestanden verwijderd. Er bestaan applicaties die verwijderde gegevens kunnen terughalen. Je kunt hulpmiddelen zoals Data Recovery Pro hiervoor gebruiken. De nieuwste versie van de ransomware in kwestie blijkt vellige verwijdering toe te passen met meerdere overschrijvingen, maar het is in elk geval de moeite waard om deze methode te proberen.

Mogelijkheid 2: Maak gebruik van back-ups

Ten eerste is dit een geweldige manier om je bestanden te herstellen. Het is echter alleen van toepassing als je back-ups hebt gemaakt van de informatie op je apparaat. In dat geval moet je zeker profiteren van je voorbedachtheid.

Mogelijkheid 3: Gebruik Schaduwvolumekopieën

Als je het nog niet wist, het besturingssysteem creëert zogenaamde Schaduwkopieën van alle bestanden, zolang Systeemherstel is geactiveerd op de computer. Omdat herstelpunten worden gecreëerd op bepaalde tijdstippen, worden ook momentopnamen van bestanden zoals ze er op dat moment uitzien gegenereerd. Weet wel dat deze methode niet garandeert dat de laatste versie van jouw bestanden wordt teruggezet. Het is echter zeker een poging waard. De methode is uit te voeren op twee manieren: handmatig en met het gebruik van een automatische oplossing. Laten we eerst eens kijken naar het handmatige proces.

Het dialoogvenster Eigenschappen voor willekeurige bestanden bevat een tabblad genaamd Vorige versies. Dat is waar de back-up-versies worden weergegeven en kunnen worden verhaald. Selecteer het laatste item en klik op Kopiëren als je wenst om het object te herstellen naar een nieuwe locatie die je kunt opgeven. Als je op de Terugzetten knop drukt zal het item worden hersteld naar de oorspronkelijke locatie.

Het bovenstaande proces kan worden geautomatiseerd met een tool genaamd ShadowExplorer. Het doet in principe hetzelfde (ophalen kopieën schaduwvolume), maar dan op een gemakkelijke manier. Download en installeer de applicatie dus, start het op en blader naar bestanden en mappen van vorige versies die u wilt herstellen. Om de klus af te maken, klik met de rechtermuisknop op één van de vermeldingen en selecteer de functie Export.

Nogmaals, het verwijderen van alleen de Locky ransomware leidt niet tot het ontcijferen van je persoonlijke bestanden. De gegevensherstelmethoden zoals hierboven beschreven kunnen wel of niet werken, maar de ransomware zelf behoort niet op je computer. Overigens wordt deze vaak meegegeven met andere malware, wat de reden is waarom het zeker zin heeft om je systeem regelmatig te scannen met automatische beveiligingssoftware om ervoor te zorgen dat er geen schadelijke overblijfselen van het virus op jouw systeem zijn achtergebleven, evenals bijbehorende bedreigingen binnen het Windows-register en andere locaties.